今日份Study notes

- 目标网站时内网DMZ区的某个端口映射到公网服务器某个端口上

场景:

1.目标公网服务器111.111.111.111:8080,为内网192.168.0.108:8080映射出来的网站

2.目标公网服务器的8081端口同样设置了映射到内网的某个端口

很多企业的Web服务使用了NAT端口映射来转发内网的网站,这种情况还会让渗透的时候在获得权限后,发现目标无法出网,无法代理到内网流量,使用reGeorg或者Neo-reGeorg等http代理工具的话速度却无法令人满意

利用:

首先尝试扫描目标端口,以nmap为例,如果目标的某个端口,比如8081,扫描结果显示为close或者open,那么就可以直接使用socks5:111.111.111.111:8081来代理这台机器映射到的内网机器流量

- 目标存在着未被使用的端口映射

- 获得权限后手动结束占用NAT端口的进程(非必要情况最好不要结束)

原因

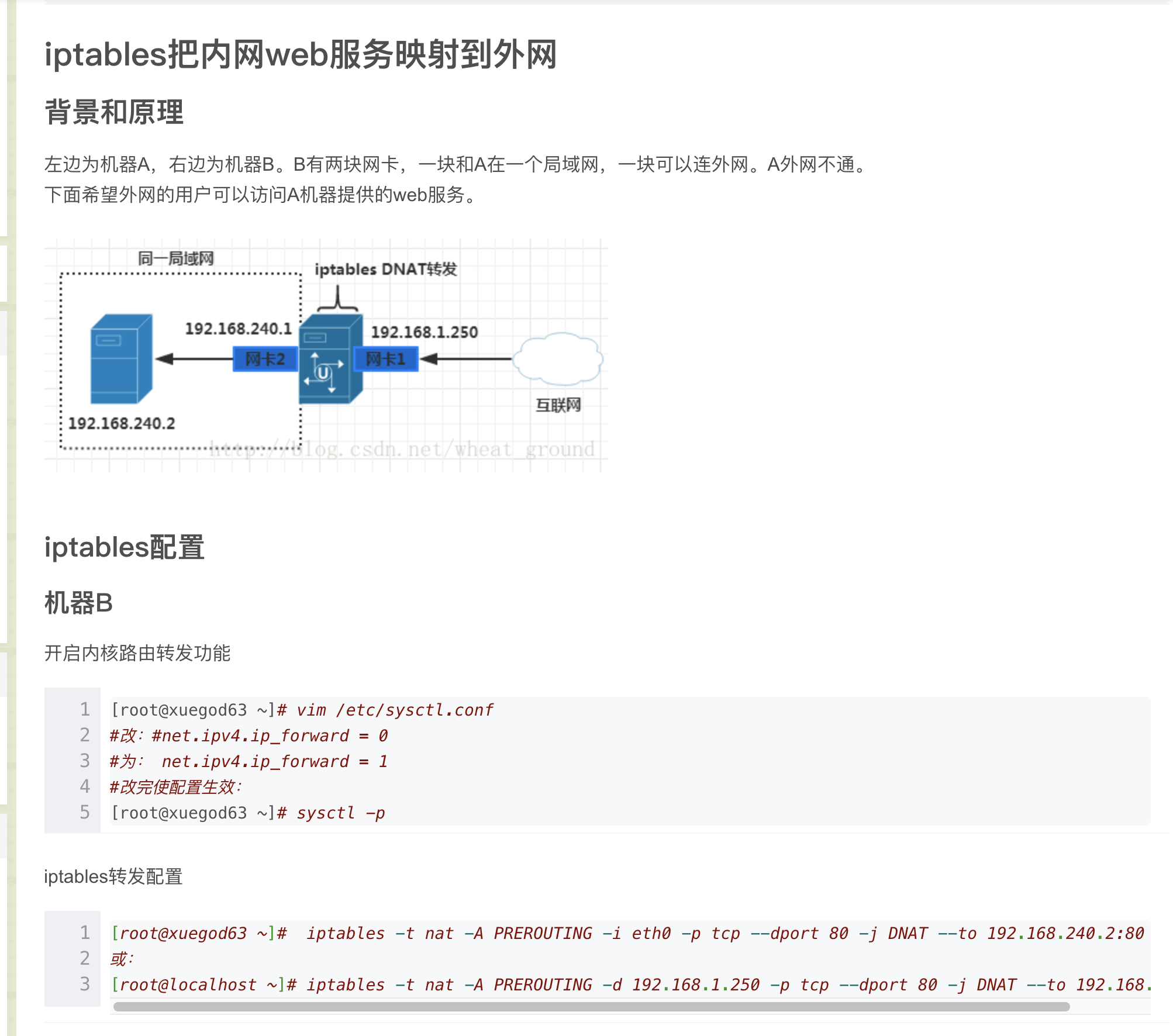

一般内网服务器映射公网的设置

利用iptables编写端口转发规则来达到内网服务转发公网的目的,然而有的时候设置的转发规则中的目标内网业务下线了,而NAT规则并没有一起删除,还有其他情况导致的此类NAT规则未删除,运行服务已停止的美妙场景

ps: 拜读倾旋师傅文章看到的,觉得有必要记小本本,且还未真实尝试,有待实战确认哦

支付宝

支付宝  微信

微信